Estos prácticos corresponden al CCNA 3.

Incluye los siguientes temas:

VLAN

VTP (en la red EDIFICIO CENTRAL)

Enrutamiento inter-vlan

Ejercicio en Packet Tracer: https://sites.google.com/site/archivossubidos99/CCNA3.pkt?attredirects=0

Nota:

las contraseñas que utilizo en los equipos son class y cisco.

viernes, 28 de septiembre de 2012

Ejemplos CCNA: CCNA 2

Comparto un práctico realizado por mi del CCNA 2.

Este ejercicio incluye los siguientes temas:

Tabla de direccionamiento: https://sites.google.com/site/archivossubidos99/CCNA2.jpg?attredirects=0

Nota:

las contraseñas que utilizo generalmente en los equipos son cisco y class.

Este ejercicio incluye los siguientes temas:

- Configuración de seguridad básica de los routers (contraseñas).

- VLSM a partir de la red 172.16.0.0/20

- Enrutamiento dinámico con OSPF.

- Interfaz de loopback

Tabla de direccionamiento: https://sites.google.com/site/archivossubidos99/CCNA2.jpg?attredirects=0

Nota:

las contraseñas que utilizo generalmente en los equipos son cisco y class.

Ejemplos CCNA: CCNA 1

Como este blog tiene el objetivo de servir como bitácora de temas que voy aprendiendo, voy a publicar algunos ejercicios resueltos del curso CCNA que estoy realizando. Están hechos en Packet Tracer, y espero que les sirvan.

Seguramente pueden ser mejorados y/o completados, pero la idea es que ayuden al que está aprendiendo, como es también mi caso.

En este caso les dejo un ejercicio de CCNA 1:

Este ejercicio incluye direccionamiento VLSM, una topología con varios router con enlaces seriales, y switches; y enrutamiento estático.

Archivo Packet Tracer: https://sites.google.com/site/archivossubidos99/CCNA1.pkt?attredirects=0

Archivo de VLSM: https://sites.google.com/site/archivossubidos99/CCNA1.doc?attredirects=0

Nota: las contraseñas que utilizo en los ejercicios son cisco y class.

Seguramente pueden ser mejorados y/o completados, pero la idea es que ayuden al que está aprendiendo, como es también mi caso.

En este caso les dejo un ejercicio de CCNA 1:

Este ejercicio incluye direccionamiento VLSM, una topología con varios router con enlaces seriales, y switches; y enrutamiento estático.

Archivo Packet Tracer: https://sites.google.com/site/archivossubidos99/CCNA1.pkt?attredirects=0

Archivo de VLSM: https://sites.google.com/site/archivossubidos99/CCNA1.doc?attredirects=0

Nota: las contraseñas que utilizo en los ejercicios son cisco y class.

viernes, 14 de septiembre de 2012

CamStudio, aplicación para grabar desde la pantalla

Hace unos días me surgió la necesidad de generar un archivo de video desde lo reproducido en la pantalla de la pc, en este caso eran unas capacitaciones empresariales que se acceden a través del navegador de Internet. Buscando, la aplicación que descubrí fue CamStudio.

CamStudio es un programa gratuito, es simple y permite grabar lo que se visualiza en la pantalla de la pc (sirve para hacer tutoriales, entre otras cosas). Básicamente genera un archivo de video con sonido, contando con varios formatos y algunas interesantes opciones. La utilización consiste simplemente en elegir la configuracion preferida y presionar REC.

Funciona con los códecs que tengamos instalado, tiene una opción para convertir a FLV, y hasta cuenta con un códec propio de compresión de video sin pérdida (lossless códec).

La configuración utilizada

Obtuve una calidad adecuada con el códec Microsoft MPEG-4 Video Codec V2, sin pasar a FLV, con la siguiente configuración (está en el menú Video Options):

Con esta configuración el tamaño del video es de 6MB por cada minuto aprox, con una resolución de 1024*768. Se pueden utilizar otros formatos con mayor compresión como XVid, pero mi idea fue que sea lo más compatible posible, ya que no contaba con restricciones importantes en el tamaño de los archivos. Con estas opciones, el VLC lo reproduce perfectamente sin instalar códecs adicionales.

Configuración de audio

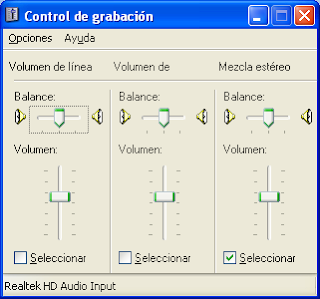

Hacer funcionar la grabación con audio me llevó algún tiempo, hasta que encontré información en la red. Al parecer esta configuración es necesaria para adaptadores Realtek como el mio.

Para el audio usé la opción del programa "Record audio from microphone", y tuve que configurar el volumen de grabación de Windows de esta forma: en las opciones de sonido dentro del Panel de Control se debe elegir mezcla estéreo como entrada de grabación

Otras funcionalidades útiles que posee son:

Este es el sitio del programa http://camstudio.org/. Espero que les sirva.

La configuración utilizada

Obtuve una calidad adecuada con el códec Microsoft MPEG-4 Video Codec V2, sin pasar a FLV, con la siguiente configuración (está en el menú Video Options):

Con esta configuración el tamaño del video es de 6MB por cada minuto aprox, con una resolución de 1024*768. Se pueden utilizar otros formatos con mayor compresión como XVid, pero mi idea fue que sea lo más compatible posible, ya que no contaba con restricciones importantes en el tamaño de los archivos. Con estas opciones, el VLC lo reproduce perfectamente sin instalar códecs adicionales.

Configuración de audio

Hacer funcionar la grabación con audio me llevó algún tiempo, hasta que encontré información en la red. Al parecer esta configuración es necesaria para adaptadores Realtek como el mio.

Para el audio usé la opción del programa "Record audio from microphone", y tuve que configurar el volumen de grabación de Windows de esta forma: en las opciones de sonido dentro del Panel de Control se debe elegir mezcla estéreo como entrada de grabación

Otras funcionalidades útiles que posee son:

- Permite programar la duración de la grabación (para dejarlo grabando y que corte automáticamente).

- Permite elegir un área de la pantalla a capturar, o indicar la ventana deseada, además de pantalla completa.

- Incluir anotaciones, ideal para hacer tutoriales.

Este es el sitio del programa http://camstudio.org/. Espero que les sirva.

jueves, 19 de julio de 2012

Encriptar archivos en pendrive o disco portatil

Al llevar archivos en un pendrive u otro dispositivo similar corremos el riesgo de perderlo, de ser víctimas de un robo o simplemente de que alguien vea o copie el contenido, posiblemente archivos privados de tipo personal o laboral. Buscando una solución para esta situación me encontré con la aplicación TrueCrypt y quise compartir la opinón favorable que me merece la misma.

TrueCrypt encripta los archivos mediante poderosos algoritmos de encriptación. Los archivos encriptados se acceden a través de una o varias unidades de Windows (o unidades virtuales, por ejemplo con las letras X Y Z). De esta manera los programas acceden de manera transparente a los datos una vez validado el usuario. El acceso al archivo seguro se obtiene mediante una contraseña u otro archivo común que servirá de clave (por ejemplo un archivo mp3).

Funciona básicamente de 2 modos, creando un archivo contenedor encriptado, el cual contiene los archivos y carpetas del usuario, o directamente encriptando toda una partición o dispositivo. En el primer caso se crea un archivo con el tamaño que indiquemos (similar a crear una imagen ISO que luego se monta para ver su contenido), y el resto del espacio lo podemos disponer para otra información no sensible.

También tiene la función de ocultar el archivo encriptado, disimulándolo con otro archivo también encriptado pero que no contiene la información confidencial, funcionando solamente como señuelo.

Otra funcionalidad muy interesante es que permite crea un "disco o pendrive viajero" que mediante un archivo autorun.inf y los ejecutables del programa permite montar y desmontar una unidad sin tener que instalar ni configurar la aplicación cuando lo llevamos a otro equipo. Al conectar el dispositivo, solo preguntará la contraseña y creará la "unidad virtual".

Como no todos los equipos tienen la reproducción automática habilitada (tengo el buen hábito de desactivarla en cada equipo que instalo o configuro) preferí crear dos archivos .bat, uno para montar y otro para desmontar la unidad virtual, para que el usuario directamente los utilice cuando los necesite.

Según mi experiencia, se penaliza bastante el rendimiento de la "unidad virtual", principalmente al copiar archivos, lo cual me parece lógico ya que se utilizan algoritmos de alta seguridad. De todas formas, en un equipo moderno y con un dispositivo más o menos rápido (cualquier pendrive de marca reconocida, por decirlo así) podremos utilizarlo con un rendimiento aceptable.

Como si todo esto fuera poco, TrueCrypt es gratuito, cuenta con una traducción al español, y su código fuente es público.

Sitio de la aplicación

Información anexada: TrueCrypt fue discontinuada de un día para el otro, sin explicaciones (su equipo de desarrollo siempre fue anónimo), entre versiones de presiones y problemas de seguridad.

Esta nota lo resume, y brinda algunas alternativas para sus usuarios.

http://www.lanacion.com.ar/1701108-truecrypt-del-culebron-a-la-saga-heroica

TrueCrypt encripta los archivos mediante poderosos algoritmos de encriptación. Los archivos encriptados se acceden a través de una o varias unidades de Windows (o unidades virtuales, por ejemplo con las letras X Y Z). De esta manera los programas acceden de manera transparente a los datos una vez validado el usuario. El acceso al archivo seguro se obtiene mediante una contraseña u otro archivo común que servirá de clave (por ejemplo un archivo mp3).

Funciona básicamente de 2 modos, creando un archivo contenedor encriptado, el cual contiene los archivos y carpetas del usuario, o directamente encriptando toda una partición o dispositivo. En el primer caso se crea un archivo con el tamaño que indiquemos (similar a crear una imagen ISO que luego se monta para ver su contenido), y el resto del espacio lo podemos disponer para otra información no sensible.

También tiene la función de ocultar el archivo encriptado, disimulándolo con otro archivo también encriptado pero que no contiene la información confidencial, funcionando solamente como señuelo.

Otra funcionalidad muy interesante es que permite crea un "disco o pendrive viajero" que mediante un archivo autorun.inf y los ejecutables del programa permite montar y desmontar una unidad sin tener que instalar ni configurar la aplicación cuando lo llevamos a otro equipo. Al conectar el dispositivo, solo preguntará la contraseña y creará la "unidad virtual".

Como no todos los equipos tienen la reproducción automática habilitada (tengo el buen hábito de desactivarla en cada equipo que instalo o configuro) preferí crear dos archivos .bat, uno para montar y otro para desmontar la unidad virtual, para que el usuario directamente los utilice cuando los necesite.

Según mi experiencia, se penaliza bastante el rendimiento de la "unidad virtual", principalmente al copiar archivos, lo cual me parece lógico ya que se utilizan algoritmos de alta seguridad. De todas formas, en un equipo moderno y con un dispositivo más o menos rápido (cualquier pendrive de marca reconocida, por decirlo así) podremos utilizarlo con un rendimiento aceptable.

Como si todo esto fuera poco, TrueCrypt es gratuito, cuenta con una traducción al español, y su código fuente es público.

Sitio de la aplicación

Información anexada: TrueCrypt fue discontinuada de un día para el otro, sin explicaciones (su equipo de desarrollo siempre fue anónimo), entre versiones de presiones y problemas de seguridad.

Esta nota lo resume, y brinda algunas alternativas para sus usuarios.

http://www.lanacion.com.ar/1701108-truecrypt-del-culebron-a-la-saga-heroica

martes, 17 de enero de 2012

Cambios numeración telefónica en Argentina

Les comento sobre los cambios en la numeración telefónica que afectarán a algunas regiones de la Argentina. Este post está principalmente adaptado a nuestra región (Chaco y Corrientes - Argentina).

Primeramente, les presento la lista de regiones con los respectivos prefijos ("característica del teléfono") y fechas de migración. Se han formado 3 grupos de regiones, según la fecha de migración.

Tabla de la CNC

Sintéticamente, hay 2 tipos de modificación:

PRIMER CASO (nuestro caso): Algunas regiones pasan de tener un prefijo de 4 dígitos a uno de 3 dígitos (Resistencia, Corrientes, Saenz Peña y Formosa están en este grupo).

Para Resistencia el prefijo cambia de 3722 a 362, para Corrientes de 3783 a 379 (ver tabla anterior) Además al número local se le agrega el dígito "4" al comienzo.

Por ejemplo, para Resistencia:

Número Actual Fijo: 3722 - 420000

Número Nuevo Fijo: 362 – 4420000

Número Actual Celular: 3722 - 15 - 410000

Número Nuevo Celular: 362 - 15 - 4410000

SEGUNDO CASO: estas regiones simplemente cambian el prefijo actual de 4 dígitos por otro también de 4 dígitos.

Por ejemplo, para Tartagal:

Número Actual Fijo: 3875 - 420000

Número Nuevo Fijo: 3873 - 420000

Número Actual Celular: 3875 - 15 - 410000

Número Nuevo Celular: 3873 - 15 - 410000

Estos cambios son a nivel de prefijos, es decir que afectan a todas las localidades que tengan alguno de la lista. Por ejemplo, afectarán a Puerto Tirol, que tiene la misma característica que Resistencia.

Para Rcia y Ctes el periodo de migración comprende del 29/01 al 08/03 (segundo grupo), Formosa en cambio comienza el 01/04 (tercer grupo). Dentro de este periodo, la migración se organiza de la siguiente manera:

- Durante los primeros 20 días posteriores a la fecha de inicio de cambio, se puede llamar tanto al número nuevo como al anterior. Durante los 20 días siguientes la central sólo informará que el número al que llama ha cambiado. A partir del día 41, el usuario no podrá comunicarse ni recibirá mensaje alguno si marca el número anterior, debiendo marcar el nuevo número.

- Para los mensajes de texto y / o Multimedia (SMS/MMS), en todos los casos desde el primer día de cambio y hasta el día 40 posterior a dicha fecha, el que envíe un mensaje a un número en proceso de cambio, recibirá un mensaje de texto (SMS) con los detalles del cambio para poder realizar el envío al nuevo número.

Para más información:

Página de la CNC

Noticia 1

Noticia 2

Suscribirse a:

Entradas (Atom)